2022-01:Mehr Unsicherheit durch Regierungsaufträge im privaten Spionagesektor

Mehr Unsicherheit durch Regierungsaufträge im privaten Spionagesektor

fb Der umfangreiche, im Sommer 2021 weltweit durch ein Bündnis von Journalist*innen und NGOs[1] bekannt gemachte, Einsatz privater Spionagedienstleistungen zur illegitimen Verfolgung von Whistleblowern, Demokratieaktivist*innen, Journalist*innen, Regierungsmitgliedern und anderen am Beispiel des „Pegasus“ genannten Tools der israelischen Firma „NSO Group“ (vgl. ZEIT 2021) hat die Frage aufgeworfen, ob demokratische Gesellschaften durch die Benutzung des oft in einer Grauzone agierenden Marktes für geheimgehaltene Sicherheitslücken und Werkzeuge zu deren Ausbeutung einerseits die Datensicherheit für alle Nutzer*innen aktueller Technologie aufs Spiel setzen, andererseits demokratische Werte selbst unterlaufen (vgl. Krack 2021; Marczak et al. 2020). Pegasus ist ein Werkzeug, mit dem praktisch jeder Mensch mit Smartphone lokalisiert, überwacht und deren privateste Kommunikation sowie Präferenzen durch Abgreifen sämtlicher auf dem Gerät installierter Dienste einschließlich solcher, die nicht aktiv benutzt werden, abgegriffen werden können. Ermöglicht wird dies durch kontinuierliche Beschaffung geheimer Sicherheitslücken, die von Hacker*innen für viel Geld nur an die Käufer*in kommuniziert werden. Je nach individuellem Sicherheitsverhalten kann diese Komplettüberwachung mehr oder weniger perfekt realisiert werden – ganz schützen können sich die Nutzer*innen kaum (vgl. Biermann 2021a, 2021b; Chawla 2021; Hegemann 2021; Kirchgaessner et al. 2021). Die in diesem Text argumentierte These lautet, dass der über Nationalstaatsgrenzen hinweg erfolgende Einkauf von Spionagedienstleistungen unter Ausnutzung von Sicherheitslücken und deren Geheimhaltung durch demokratische Regierungen zu einer globalen Verringerung von Datensicherheit führt.

Das früheste Beispiel für eine solche von Regierungen eingesetzte Cyberwaffe ist der Computerwurm W32.Stuxnet, der 2010 entdeckt wurde, auf der Ausnutzung unveröffentlichter Sicherheitslücken aufbaute und die Sabotage von Industrieanlagen, vermutlich iranischer Atomanlagen, zum Ziel hatte (vgl. Falliere et al. 2011). Als Verantwortliche für diese Schadsoftware werden US-amerikanische und israelische Sicherheitsorgane verdächtigt (vgl. SPIEGEL 2013). Vergleichbar mit Pegasus: die Schadsoftware war so angelegt, dass sie prinzipiell auf jedem Windows-PC der Welt funktionierte und eine vom Hersteller Microsoft unbekannte Sicherheitslücke ausnutzte (vgl. Beuth 2020). Pegasus wiederum wird nicht nur, wie anfangs kritisiert, in autokratischen Systemen zur Verfolgung von Demokratieaktivist*innen eingesetzt, sondern auch in der Bundesrepublik zumindest durch den BND und das BKA (vgl. Biermann 2021a, 2021b). Die öffentliche Skandalisierung führte in den USA dazu, dass NSO Group auf eine Embargoliste gesetzt wurde, denn sie „developed and supplied spyware to foreign governments that used this tool to maliciously target government officials, journalists, businesspeople, activists, academics, and embassy workers“ (ECR 2021). Die deutsche Bundesregierung dagegen sieht keinen Grund, die Zusammenarbeit mit dem Unternehmen in Frage zu stellen (vgl. Biermann 2021a). Ein weiteres Beispiel ist der von der israelischen Spionagesoftwarefirma Candiru angebotene browserbasierte Zero-Click[2]-Angriffsvektor „Sherlock“, der vom Hersteller als „untraceable“ beworben wird und auf Windows-, iOS- und Android-Systemen funktionieren soll. Auch Candiru behauptet, seine Spionagetools ausschließlich an Regierungen zu verkaufen. Mit seiner Software ist es auch möglich, gefälschte Beweise auf den Geräten der Opfer zu platzieren, was in einzelnen Fällen von forensischen Spezialist*innen nachgewiesen werden konnte. Ebenso wie NSO Group steht auch Candiru auf der US-Embargoliste (vgl. ECR 2021; Pandey 2021).[3]

Den Softwareherstellern unbekannte Sicherheitslücken (Zero-Day-Exploits) stellen die gefährlichsten Instrumente dar, wenn es um das Knacken von IT-Security und die davon geschützten Prozesse, Daten oder Funktionen geht, weil Angriffe ausgeführt werden können, bevor Entwickler*innen Abwehrmaßnahmen überhaupt nur ersinnen können (vgl. Zetter 2014: Chapter 1). Solange diese Lücken nicht geschlossen sind, können sie von Angreifer*innen genutzt werden, die das Wissen darüber von Zero-Day-Exploits-Märkten eingekauft oder selbst potenzielle Angriffsszenarien entworfen haben. Wenn nun demokratisch legitimierte Organe selbst solche Sicherheitslücken aufkaufen und geheim halten, vergrößert sich für die Nutzer*innen der betroffenen Technologien mit jedem weiteren Tag nicht nur das Risiko von diesen Institutionen infiltriert zu werden, sondern auch Opfer von anderen Kriminellen zu werden, die sich finanzielle Vorteile aus ihren Attacken versprechen (vgl. Chawla 2021; Hegemann 2021).

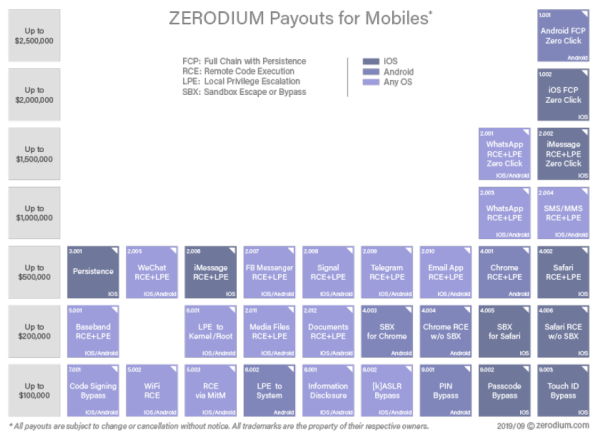

Die Preise, die für solche Zero-Day-Exploits (siehe Abbildung 1) erzielt werden, belaufen sich je nach Bedeutung der angreifbaren Sicherheitsarchitektur auf mehrere hundert bis zu mehrere Millionen US-Dollar (vgl. Zerodium 2021). Neben Märkten im Darknet preisen auch einige Regierungsplattformen hohe Summen für die unterschiedlichsten noch unveröffentlichten Angriffsszenarien aus. Statt Hacker*innen und Andere, die Sicherheitslücken auf die Spur gekommen sind, dazu zu motivieren, Öffentlichkeit oder zumindest Softwarehersteller zu informieren, werden starke Anreize geschaffen, diese Information an die Höchstbietenden zu verkaufen. Auch der Einkauf solcher Zero-Day-Exploits oder kommerzieller Spionagesoftware durch demokratische Regierungen auf Märkten in einer legalen, teils auch offensichtlich illegalen, Grauzone verschafft diesen Legitimität und macht es unwahrscheinlicher, dass effektiv gegen den Missbrauch von Sicherheitslücken vorgegangen wird. So wird eine Industrie gefördert und aufgebaut, die sich auf das Eindringen in Sicherheitsarchitekturen millionenfach verbreiteter Geräte und den Einsatz von Schadsoftware spezialisiert (vgl. Biermann 2021b; Hegemann 2021; Snowden 2021).

Was ist die Motivation für Sicherheitsorgane, solche IT-Securityprobleme nicht zu lösen, sondern Sicherheitslücken offen zu halten? Innenpolitiker*innen und Lobbyist*innen argumentieren, dass es ohne den Bruch von Sicherheitsarchitekturen schwerer oder gar unmöglich wäre, organisierte Kriminalität und Terrorismus effektiv zu bekämpfen. Individuelle Sicherheit und öffentliche Sicherheit werden somit als konträr präsentiert; der allgemeinen Sicherheit müssten die Interessen der Individuen untergeordnet werden. Dem widersprechen Datenschützer*innen, die meinen, dass die systematische Verbesserung von Datensicherheit einen größeren Nutzen in Aussicht stellt, da das Ausmaß von Cyberattacken auf einfache Leute, aber auch Unternehmen und Behörden, das auch auf solche Sicherheitslücken zurückgeführt werden kann, ausgeufert ist (vgl. Keeper 2017). Statt den wachsenden Spionagesoftwaremarkt mit Einkäufen zu fördern, sollte der kommerzielle Handel mit Sicherheitslücken und Tools, die diese ausnutzen, global verboten und so die Motivation für Unternehmen wie NSO Group, mit Cyberangriffen Profite zu machen, beendet werden (vgl. Bamford 2016; Biermann 2021a; Krack 2021; Marczak et al. 2020; Snowden 2021).

Schadsoftware wie Pegasus, die neben Autokratien auch Länder wie die Bundesrepublik benutzen, stellt eine Gefahr für alle Nutzer*innen von Smartphones dar, weil diese dem Wohlwollen oder der Willkür aller, die darauf Zugriff erlangen, bedeutet. Außerdem führen derartige Geschäftsmodelle dazu, dass Hacker*innen motiviert werden, Sicherheitslücken nicht zu veröffentlichen, sondern an die Meistbietenden zu verkaufen. Die Nutzung von Märkten, deren Geschäftsmodell auf dem Profit aus Zero-Day-Exploits oder Spionagesoftware basiert, durch demokratische Sicherheitsorgane legitimiert diese Branche und behindert die Schließung von Schwachstellen in weitverbreiteten Technologien. Eine internationale Politik[4], die mehr Sicherheit bewirken will, sollte den Handel mit Angriffsvektoren und Schadsoftware unterbinden, den transparenten Umgang mit Sicherheitslücken fördern und Hacker*innen, die dabei behilflich sind, unterstützen[5]. Wie genau dies umgesetzt werden kann, bleibt zu ergründen. Ein Ansatz könnte sein, Studien zur Wirkung von OpenSource-Technologien und damit verbundene Communitys auf Instrumente und Mechanismen zu untersuchen, die hier wirksam werden könnten.

Literatur

- Bamford, James (2016): „The Espionage Economy. U.S. firms are making billions selling spyware to dictators“. In: national security. 216 , S. 70–72.

- Becker, Leo (2021): „NSO-Spyware Pegasus: Neue Berichte über Zero-Click-Angriffe per iMessage“. heise online. heise online. Abgerufen am 10.12.2021 von https://www.heise.de/news/NSO-Spyware-Pegasus-Neue-Berichte-ueber-Zero-Click-Angriffe-per-iMessage-6173286.html.

- Beuth, Patrick (2020): „‘Stuxnet’-Entdeckung vor zehn Jahren. Die erste Cyberwaffe und ihre Folgen“. SPIEGEL Netzwelt. SPIEGEL. Abgerufen am 09.12.2021 von https://www.spiegel.de/netzwelt/web/die-erste-cyberwaffe-und-ihre-folgen-a-a0ed08c9-5080-4ac2-8518-ed69347dc147.

- Biermann, Kai (2021a): „NSO Group: Bundesregierung sieht keinen Grund, etwas zu ändern“. ZEIT Online. Abgerufen am 09.12.2021 von https://www.zeit.de/politik/deutschland/2021-11/nso-group-israel-usa-sanktionsliste-deutschland-bundesregierung-reaktion.

- Biermann, Kai (2021b): „Spionagesoftware Pegasus: BKA hat NSO-Spähtrojaner bereits mehrfach eingesetzt“. ZEIT Online. Abgerufen am 09.12.2021 von https://www.zeit.de/politik/deutschland/2021-09/spionagesoftware-pegasus-bka-einsatz-nso-trojaner-israel/komplettansicht.

- Chawla, Ajay (2021): „Pegasus Spyware – „A Privacy Killer““. In: SSRN Electronic Journal. (July), S. 1–9, doi: 10.2139/ssrn.3890657.

- DoD (2016): „„Hack the Pentagon“ Pilot Program Opens for Registration“. U.S Department of Defense. Abgerufen am 10.12.2021 von https://www.defense.gov/News/News-Stories/Article/Article/710033/hack-the-pentagon-pilot-program-opens-for-registration/.

- ECR (2021): „Addition of Certain Entities to the Entity List“. Rules and Regulations. Federal Register.

- Falliere, Nicolas; Murchu, Liam O; Chien, Eric (2011): W32.Stuxnet Dossier. Symantec-Security Response.

- Hegemann, Lisa (2021): „Pegasus-Überwachungssoftware. Angreifbar“. ZEIT Online. Abgerufen am 09.12.2021 von https://www.zeit.de/digital/datenschutz/2021-08/pegasus-ueberwachung-software-apple-google-sicherheit-nutzerdaten-spionage.

- Keeper (2017): „Wie Hacker Geld verdienen. Wie viel sind Ihre Daten für einen Hacker im DarkNet wert?“. Keeper Security, Inc. Abgerufen am 10.12.2021 von https://www.keepersecurity.com/de_DE/how-much-is-my-information-worth-to-hacker-dark-web.html.

- Kirchgaessner, Stephanie; Lewis, Paul; Pegg, David; et al. (2021): „Revealed: leak uncovers global abuse of cyber-surveillance weapon“. The Guardian. Abgerufen am 09.12.2021 von https://www.theguardian.com/world/2021/jul/18/revealed-leak-uncovers-global-abuse-of-cyber-surveillance-weapon-nso-group-pegasus.

- Krack, Noémie (2021): „The Myth of Pegasus: journalists safety and press freedom a modern chimaera? Story of the abusive use of a military spyware“. CiTiP Blog. KU Leuven Centre for IT & IP Law. Abgerufen am 10.12.2021 von https://www.law.kuleuven.be/citip/blog/the-myth-of-pegasus/.

- Marczak, Bill; Scott-Railton, John; Rao, Siddharth Prakash; et al. (2020): Running in Circles. Uncovering the Clients of Cyberespionage Firm Circles. (Nr. 133) Toronto: Citizen Lab (Citizen Lab Research Report).

- Pandey, Prashant (2021): „An explainer on the Pegasus Spyware“. The Leaflet. Constitution First. Abgerufen am 10.12.2021 von https://www.theleaflet.in/an-explainer-on-the-pegasus-spyware/.

- Snowden, Edward (2021): „‘Das sollte uns mehr als alles andere Angst machen’“. ZEIT Online. Abgerufen am 09.12.2021 von https://www.zeit.de/digital/2021-07/edward-snowden-spionage-software-pegasus-handy-ueberwachung-diktaturen/komplettansicht.

- SPIEGEL (2013): „Ermittlungen der US-Justiz. Vier-Sterne-General soll Stuxnet-Programm verraten haben“. SPIEGEL Ausland. Abgerufen am 09.12.2021 von https://www.spiegel.de/politik/ausland/us-general-james-cartwright-soll-stuxnet-virus-verraten-haben-a-908298.html.

- ZEIT (2021): „Pegasus Project: Cyber-Angriff auf die Demokratie Cyberangriff auf die Demokratie“. ZEIT Online. Abgerufen am 09.12.2021 von https://www.zeit.de/schwerpunkte/pegasus-project.

- Zerodium (2021): „Zerodium Exploit Acquisition Program“. Zerodium. Abgerufen am 09.12.2021 von https://zerodium.com/program.html.

- Zetter, Kim (2014): Countdown to Zero. Stuxnet and the Launch of the World’s First Digital Weapon. New York: Crown Publishers.

- ↑ Auf die geleakten Pegasus-Daten hatten zuerst Forbidden Stories und Amnesty International Zugriff, die ein internationales Konsortium von 80 Journalist*innen aus 17 Ländern einbezogen; in der BRD gehören dazu ZEIT, Süddeutscher Zeitung, NDR und WDR (vgl. Biermann 2021; Kirchgaessner et al. 2021; ZEIT 2021).

- ↑ „Zero-Click“-Angriffe sind solche, die ein Einschleusen von Schadsoftware ohne Benutzer*inneninteraktion ermöglichen, wo also nicht einmal ein Link angeklickt werden muss, sondern Sicherheitslücken einer Anwendung genutzt werden, um über diese im Hintergrund das Programm herunterzuladen und zu installieren (vgl. Becker 2021).

- ↑ Ein weiteres Beispiel ist das – der NSO Group angeschlossene – Spionageunternehmen „Circles“, das Schwachstellen im globalen Telekommunikationsnetzwerk ausnutzt, um Anrufe, Textnachrichten und Informationen über Standorte der Opfer weltweit abzufangen. Dabei hinterlässt seine Technologie im Gegensatz zu Pegasus keine auf den Geräten erkennbaren Spuren (vgl. Marczak u. a. 2020).

- ↑ Marczak et al. (2020) führen im „Citizen Lab Research Report No. 133“ eine Reihe von Empfehlungen für konkrete technische und politische Maßnahmen auf, die zum Schutz der Telekommunikationsnetzwerke international vorgenommen werden sollten.

- ↑ Interessant könnten dabei communitybasierte Geschäftsmodelle wie „HackerOne“ sein, welches eine Plattform für Hacker*innen sein möchte, die „Gutes“ tun wollen, und eine Schnittstelle zu Hard- und Softwareherstellern bildet, um IT-Security zu testen, Schwachstellen zu finden und Lösungen anzubieten (siehe https://www.hackerone.com). 2016 rief das US-amerikanische Verteidigungsministerium in Kooperation mit HackerOne zu einem Wettbewerb „Hack the Pentagon“ auf (vgl. DoD 2016).